一、Web

1)25时晓山瑞希生日会

打开题目看到

你不是烤p!要是Project Sekai的客户端请求才能加入生日会

于是我们打开hackerbar将User-Agent改为Project Sekai,发送请求后,提示又变为

只能从本地来!

于是我们将X-Forworded-For改为127.0.0.1

X-Forwarded-For 是一个 HTTP 扩展头部。 HTTP/1.1(RFC 2616)协议并没有对它的定义,它最开始是由 Squid 这个缓存代理软件引入,用来表示 HTTP 请求端真实 IP。 如今它已经成为事实上的标准,被各大 HTTP 代理、负载均衡等转发服务广泛使用,并被写入 RFC 7239(Forwarded HTTP Extension)标准之中。

X-Forworded-For

网页又显示

你似乎没在正确的时间来....

经过搜索,我们在HTTP头部加入参数Date,时间为 Sun, 27 Aug 2024 05:00:00 GMT (RFC822格式)

2)小蓝鲨的冒险

首先替换掉a的值,之后是md5弱比较的绕过

?b=a[0]=s878926199a

然后绕过intval函数

若字符串的 首个字符为数字,则尝试读取其余字符,在遇到非数字字符(除符合科学计数法格式的字符 e 或 E外)时停止对字符串的读取并将已读取字符转化为数值

num=2024.3

intval函数规则

若字符串的 首个字符为数字,则尝试读取其余字符,在遇到非数字字符(除符合科学计数法格式的字符 e 或 E外)时停止对字符串的读取并将已读取字符转化为数值。

在case 0 时,字符串与0比较是相等的,我们输入&which=flag,会执行case 0,之后由于没有break,所以case 1,case 2 会继续执行下去,当执行case 2时,require_once $which.’.php’对$which.php进行文件包含,最后输出flag

3)ezSSTI

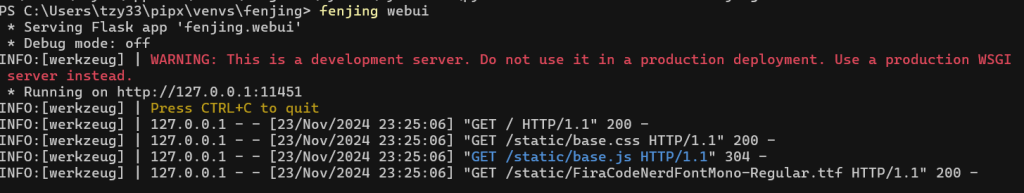

焚靖

焚靖是一个针对CTF赛事中常规Jinja SSTI题目开发的WAF检测与绕过工具。 焚靖融合了CTF赛事中常见的SSTI绕过技巧,可以灵活组合使用各类绕过技巧全自动构建payload绕过WAF. 其支持自动扫描目标网站中的form元素进行攻击,也支持手动指定payload提交方式让其自动分析并产生payload. 它还支持在攻击成功后直接返回一个模拟终端方便选手执行任意Linux Shell指令。也可以在攻击成功后生成并返回对应的payload 焚靖既可以作为命令行程序使用,也可以作为python库导入到脚本中,其还提供一个网页UI方便不熟悉命令行的选手使用。

我们直接使用焚靖进行攻击

fenjing crack --url "URL" --detect-mode fast --inputs "user_input" --method POST

或者也可以用WebUI界面