一、GET

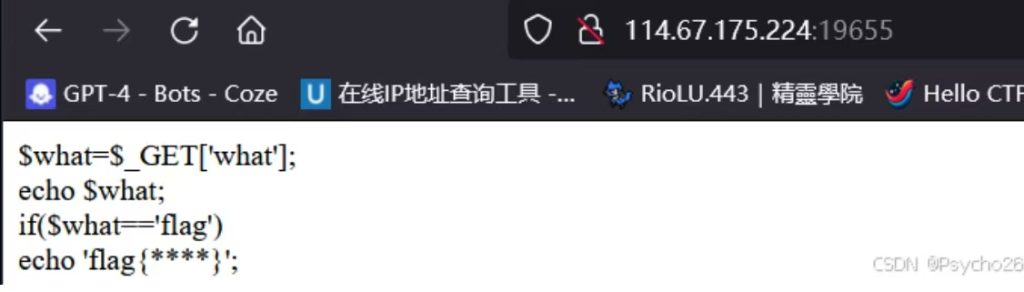

打开网页如下可以观察出需要使用GET方式发送参数“what=flag”

由于浏览器访问网站时发送的就是GET请求,于是将链接改为“http://114.67.175.224:19655/?what=flag”即可得到flag。

二、POST

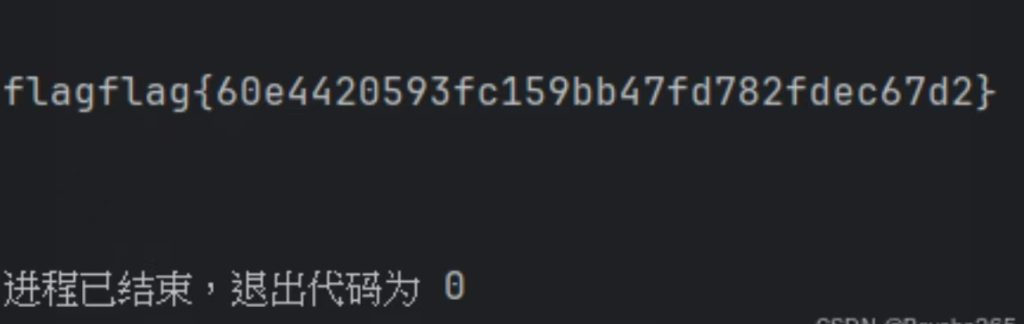

打开网页,观察到需要我们用POST方法发送参数“what=flag”,于是我们使用python的requests库发送POST请求

于是得到

三、eval

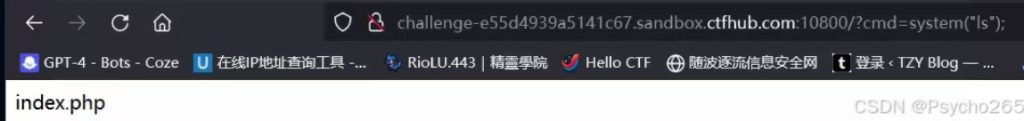

打开网页看到若链接中包含cmd命令将被执行,于是利用这个漏洞查看目录下文件。

没有想要的,于是查看上一级目录。

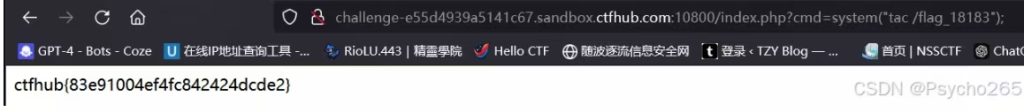

看到了flag,于是传入tac参数查看,得到flag

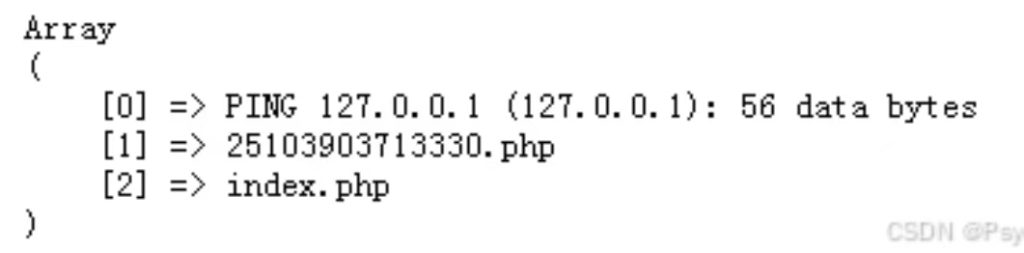

四、命令注入

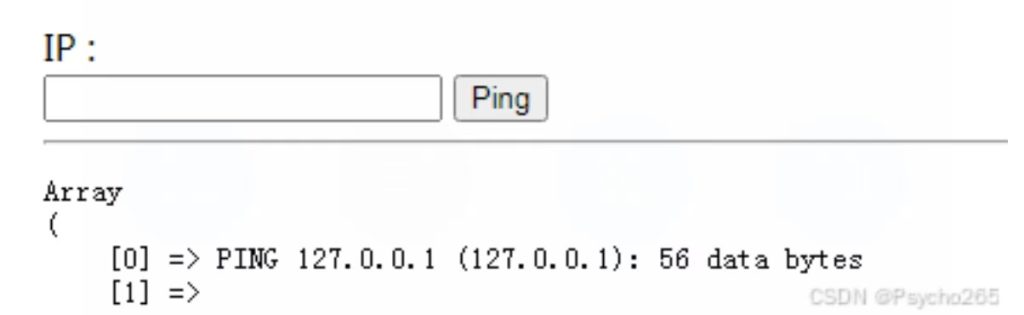

打开网页可以观察出这是个用来ping测试的网页,我们知道无论在Windows还是Linux中都存在管道符“ ;” ,于是在IP地址后执行查看目录命令,得到

猜测flag在这个数字为名的文件内,于是利用cat命令查看,但是不显示任何内容。

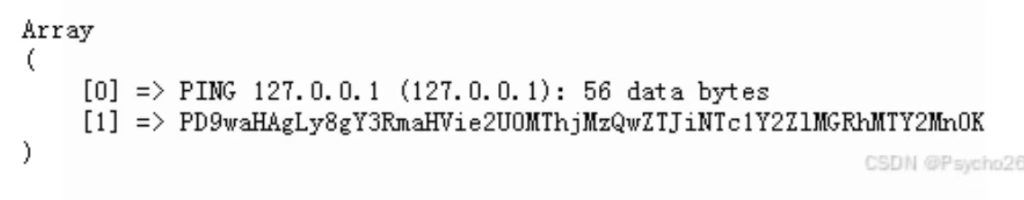

猜测是内容无法显示,于是换一种方式,将其转为base64编码。这里利用管道符“ | ”于是得到base64编码的flag,解码即可

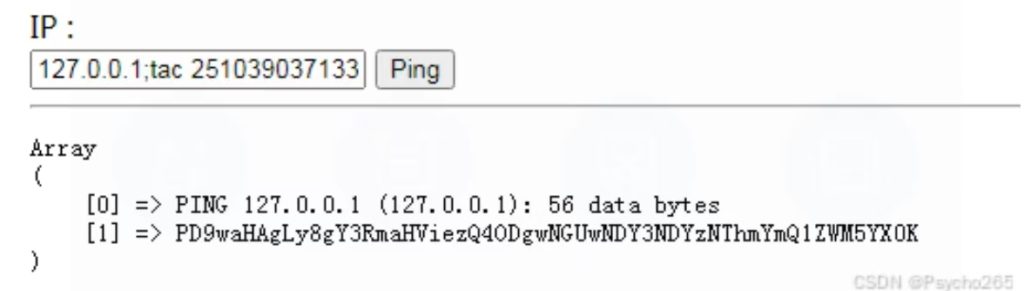

五、过滤cat

打开网页,与上一题思路差不多,只不过过滤了cat命令。所以以同样思路,把cat换为tac即可(cat顺序输出行,tac反向输出行)

六、文件上传

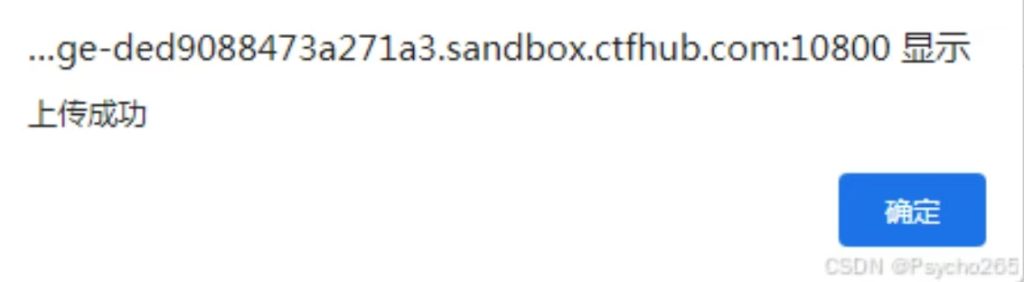

无验证既然没有验证,那么直接使用最原始的一句话木马即可。

其中,“<php XXXX ?>” 是PHP标签,@表示后面的代码即使出错也不报错,eval后方的括号中字符串当做代码运行,$_ 表示变量。之后直接上传文件即可。

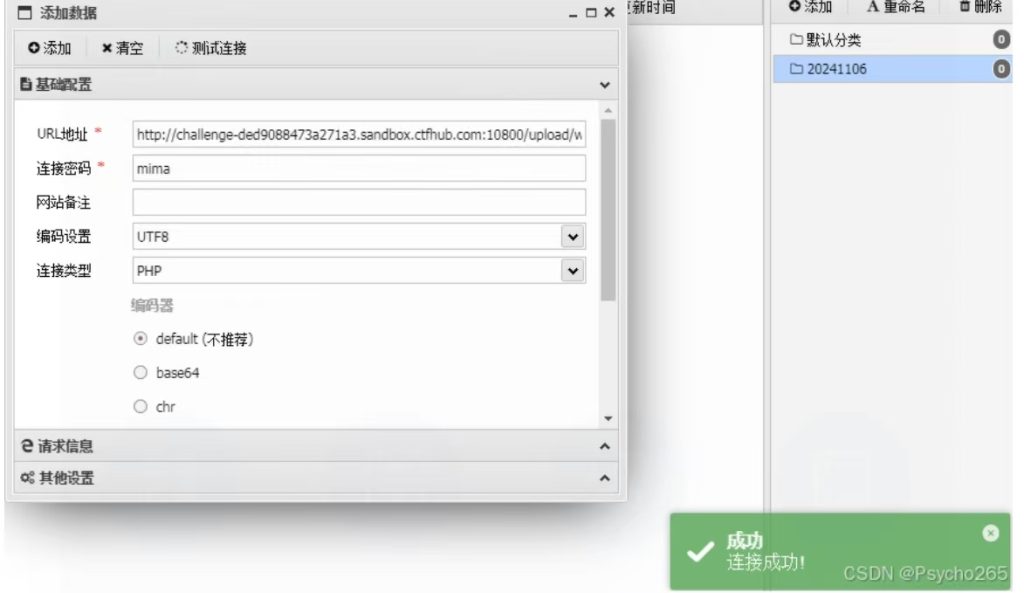

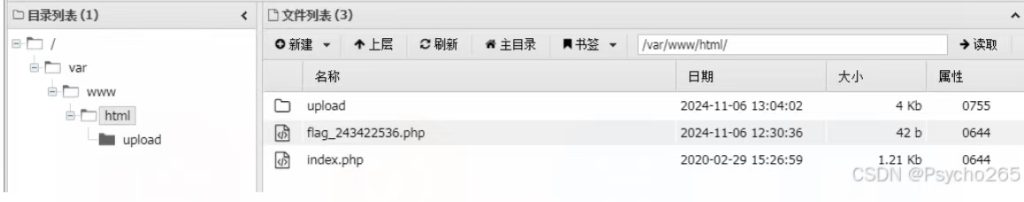

用蚁剑进行链接于是在html文件夹下找到了flag

是不是很easy?????????????

不easy,师兄下次能不能作业少点,第四周作业好多啊。