一、AWD基础知识 0# 什么是AWD 0.1# AWD赛制介绍 「 攻防模式 | AWD (Attack With Defense) 」 是 CTF比赛 「CTF Capture The Flag」 几种主要的比赛模式之一,该模式常见于线下赛。 在…

一、Web 1、疯狂星期四 本题是RCE漏洞,我们打卡题目观察 <?php $tg1u=$_GET['tg1u']; if(!preg_match("/0|1|[3-9]|\~|\`|\@|\#|\\$|\%|\^|\&…

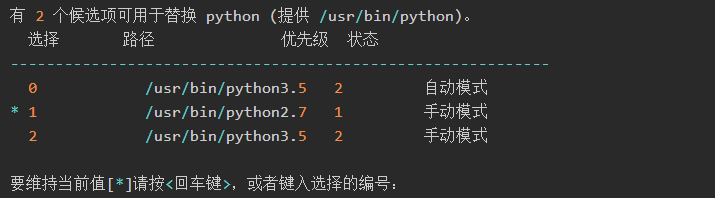

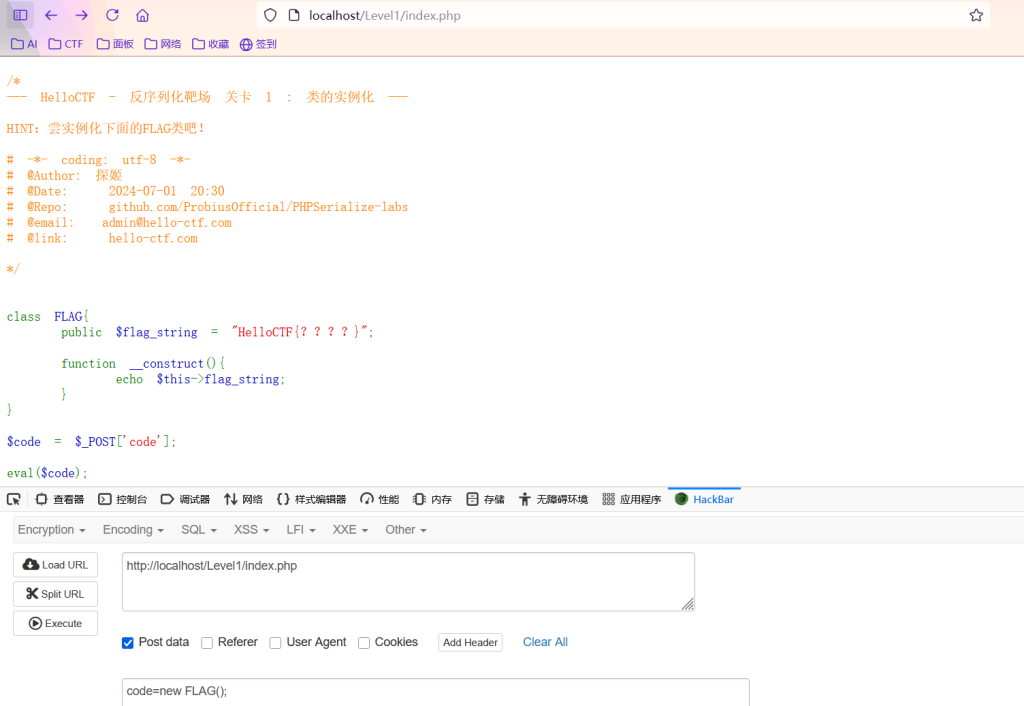

使用的是探姬制作的反序列化靶场 PHPSerialize-labs 直接下载ZIP后用中间件指向目录即可,小皮也可以 Level 1: 类的实例化 打开题目,我们看到定义了一个类 FLAG,在该类中还使用了 __construct() 方法,在创建对…

一、简述 原型链污染漏洞和 SSTI(Server-Side Template Injection)漏洞都涉及到原型链,但是原型链污染漏洞产生的原因和利用方式和后者有很大区别。 原型链污染(Prototype Pollution)是指攻击者通过操控对…

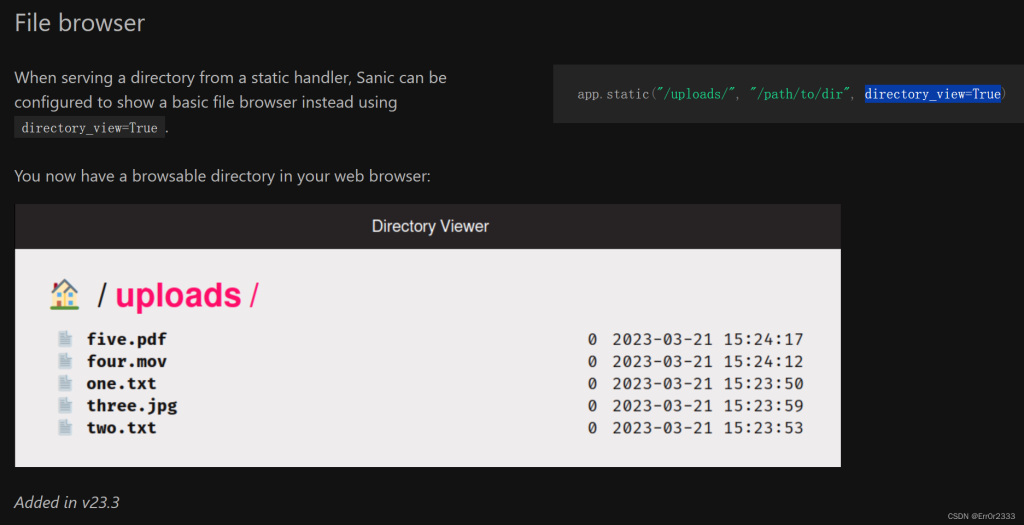

1.0.0 简介 SSRF漏洞,即(Server-Side Request Forgery,服务器端请求伪造)漏洞,一般情况下,SSRF 攻击的目标是从外网无法访问的内部系统。正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统…

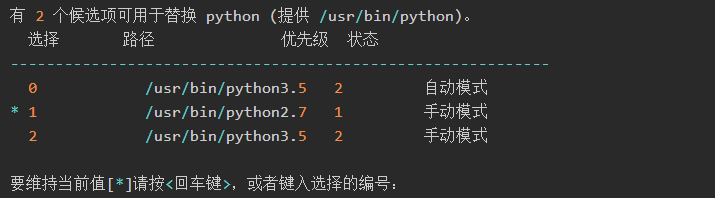

一、Java 概述与环境搭建 1.1 Java 简介 Java 是由 Sun Microsystems 公司(后被 Oracle 收购)于 1995 年推出的高级编程语言,具有“一次编写,到处运行”(Write Once, Run Anywhere)…

1、星愿信箱 本题也是Python的SSTI注入,但是貌似加入了一些简单的过滤。我们打开题目,我们直接尝试使用双大括号来判断是否为SSTI,但是发现 那么我们可以猜到应该是双大括号被屏蔽了,那我们使用 {%print (....) %} 代替即可 然…

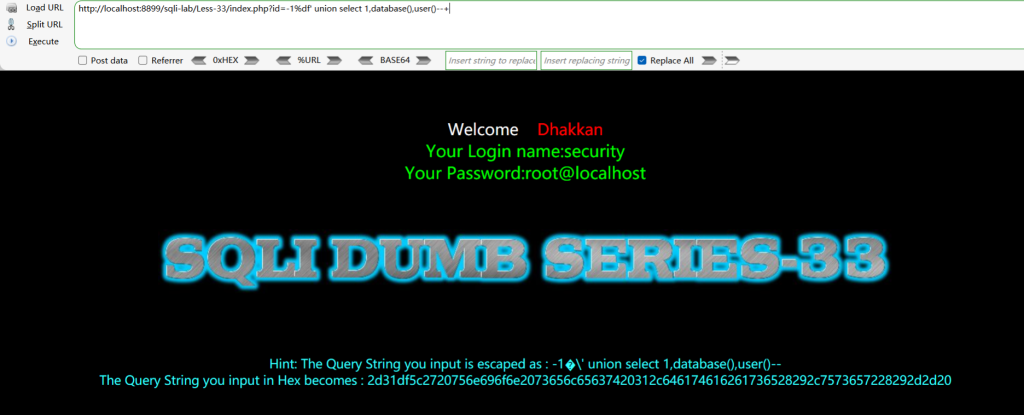

一、使用条件 1、数据库使用GBK编码 2、使用了addslashes()函数 addslashes() 函数返回在预定义字符之前添加反斜杠的字符串。 预定义字符是: 单引号(') 双引号(") 反斜杠(\) NULL 二、注入过程 1、确认是否为宽…

一、Web 1、来财 本题使用了PHP根据种子来生成伪随机数,我们查看源代码,发现了check.php,我们去看看源码。 发现了确实根据种子来生成随机数,而且本题给出的部分flag其实就是Key 我们使用python代码来把Key转换为工具能识别的序…

什么是SSTI? SSTI(Server Side Template Injection,服务器端模板注入),而模板指的就是Web开发中所使用的模板引擎。模板引擎可以将用户界面和业务数据分离,逻辑代码和业务代码也可以因此分离,代码复用变得简单,开发效…